Une cyberattaque est tout acte malveillant visant des systèmes, des réseaux ou encore des ordinateurs. Les hackers qui en sont à l’origine procèdent par différentes manières en employant différentes méthodes dans le but d’extorquer, changer ou détruire des données ou des systèmes informatiques. Pour en savoir davantage, voici 3 types de cyberattaques que l’on rencontre très couramment.

Les malwares

« Malware » est le terme désignant tous programmes malveillants comme les logiciels espions, les logiciels de rançon (ransomware), les virus et les vers informatiques. Ils opèrent depuis le réseau en profitant d’une vulnérabilité. C’est le cas lorsque l’utilisateur clique sur un lien qui redirige vers un site malveillant ou encore lorsqu’il ouvre une pièce jointe contenant un programme dangereux. Dès lors que le malware a pénétré le système, il peut ériger des barrières bloquant l’accès aux composants du réseau. Mais il peut également installer d’autres malwares, voler des informations sensibles en fouillant dans les données disponibles sur le réseau ou dans l’ordinateur, ou encore désactiver certains programmes indispensables au bon fonctionnement de l’ordinateur.

« Malware » est le terme désignant tous programmes malveillants comme les logiciels espions, les logiciels de rançon (ransomware), les virus et les vers informatiques. Ils opèrent depuis le réseau en profitant d’une vulnérabilité. C’est le cas lorsque l’utilisateur clique sur un lien qui redirige vers un site malveillant ou encore lorsqu’il ouvre une pièce jointe contenant un programme dangereux. Dès lors que le malware a pénétré le système, il peut ériger des barrières bloquant l’accès aux composants du réseau. Mais il peut également installer d’autres malwares, voler des informations sensibles en fouillant dans les données disponibles sur le réseau ou dans l’ordinateur, ou encore désactiver certains programmes indispensables au bon fonctionnement de l’ordinateur.

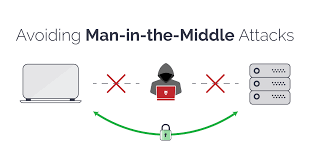

Attaque Man-in-the-Middle

On parle d’attaque Man-in-the-Middle, ou attaque par espionnage, lorsque des pirates informatiques s’intègrent dans une transaction à deux. Une fois qu’ils ont réussi à interrompre le trafic, les pirates filtrent et volent les données. L’un des deux points d’entrée de ce genre d’attaque est le fait de se connecter à une borne wi-fi non sécurisée. Les pirates peuvent alors se mettre entre le réseau et l’équipement de l’utilisateur. Ne se doutant de rien, ce dernier transmet toutes ses informations au pirate. L’autre point d’entrée peut se faire via une faille sur l’équipement de l’utilisateur. Une fois que le hacker est parvenu à entrer dans le système, il installe un logiciel qui traite toutes les données de l’utilisateur.

On parle d’attaque Man-in-the-Middle, ou attaque par espionnage, lorsque des pirates informatiques s’intègrent dans une transaction à deux. Une fois qu’ils ont réussi à interrompre le trafic, les pirates filtrent et volent les données. L’un des deux points d’entrée de ce genre d’attaque est le fait de se connecter à une borne wi-fi non sécurisée. Les pirates peuvent alors se mettre entre le réseau et l’équipement de l’utilisateur. Ne se doutant de rien, ce dernier transmet toutes ses informations au pirate. L’autre point d’entrée peut se faire via une faille sur l’équipement de l’utilisateur. Une fois que le hacker est parvenu à entrer dans le système, il installe un logiciel qui traite toutes les données de l’utilisateur.

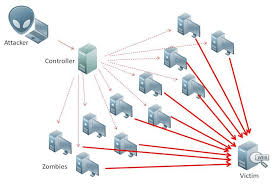

Attaques par déni de service

En lançant une attaque par déni de service, les hackers inondent les systèmes, les réseaux ou encore les serveurs de trafics afin de saturer la bande passante et de pomper toutes les ressources. En conséquence, le système ne parvient plus à satisfaire aux différentes requêtes. Aussi, pour mener leur attaque, les hackers peuvent procéder en se servant de périphériques compromis. On parle alors d’une attaque par déni de service distribué.

En lançant une attaque par déni de service, les hackers inondent les systèmes, les réseaux ou encore les serveurs de trafics afin de saturer la bande passante et de pomper toutes les ressources. En conséquence, le système ne parvient plus à satisfaire aux différentes requêtes. Aussi, pour mener leur attaque, les hackers peuvent procéder en se servant de périphériques compromis. On parle alors d’une attaque par déni de service distribué.